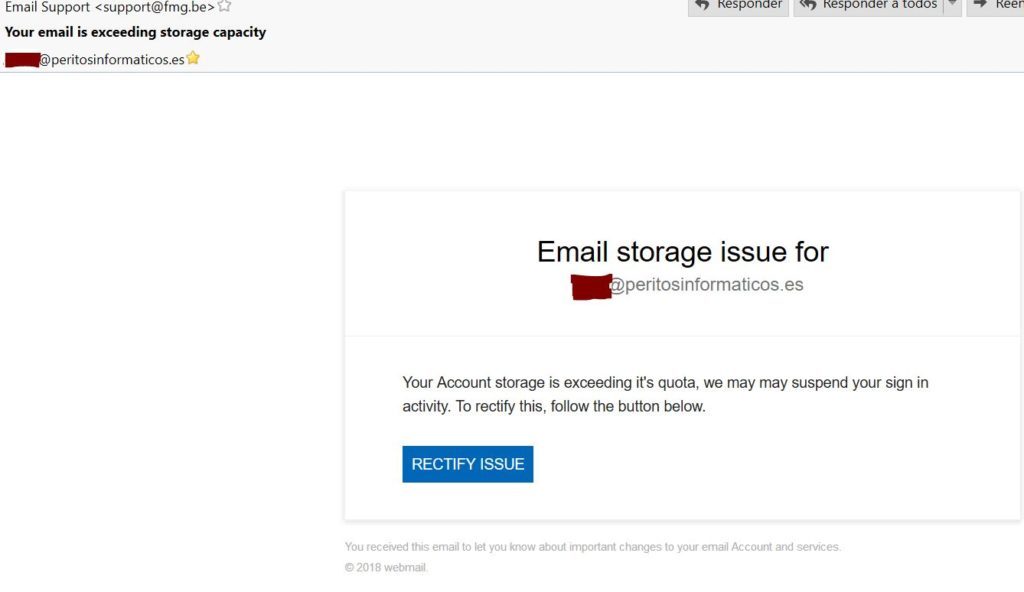

Hoy nos ha llegado un correo en el que me dice que me estoy quedando sin espacio en mi cuenta de correo. ¡Qué miedo! No voy a poder seguir recibiendo correos de nadie, así que voy a darle al botón para que me solucionen el problema:

Quiero que te fijes en el correo de origen. No es el de mi proveedor de correo, sino uno que pone «fmg.be». Si vamos con prisa, ni nos damos cuenta.

Hay un botón muy bonito que es un azul que nos llama la atención y que nos invita a solucionar el problema. Vamos a darle:

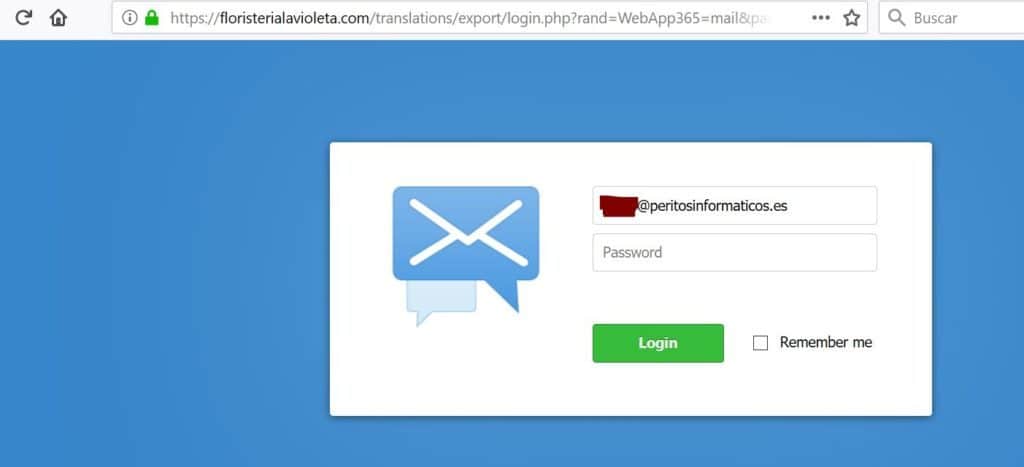

Ahora nos sale otra pantalla azul donde pone usuario, que ya viene relleno; y nos pide la contraseña. Fíjate ahora en la barra de dirección de la foto. Pone «https://floristerialavioleta.com/translations/export/login.php?rand=WebApp365=mail&passive=true&rm=false&continue=1&email=articulo@peritosinformaticos.es». Ahora vamos a ver cosa a cosa:

- Nos creemos lo que nos dice porque el dominio: empieza por HTTPS.

- Quién es «floristeriavioleta.com»? desde luego, no parece un proveedor de correo.

- Y además, esta pantalla no nos suena mucho

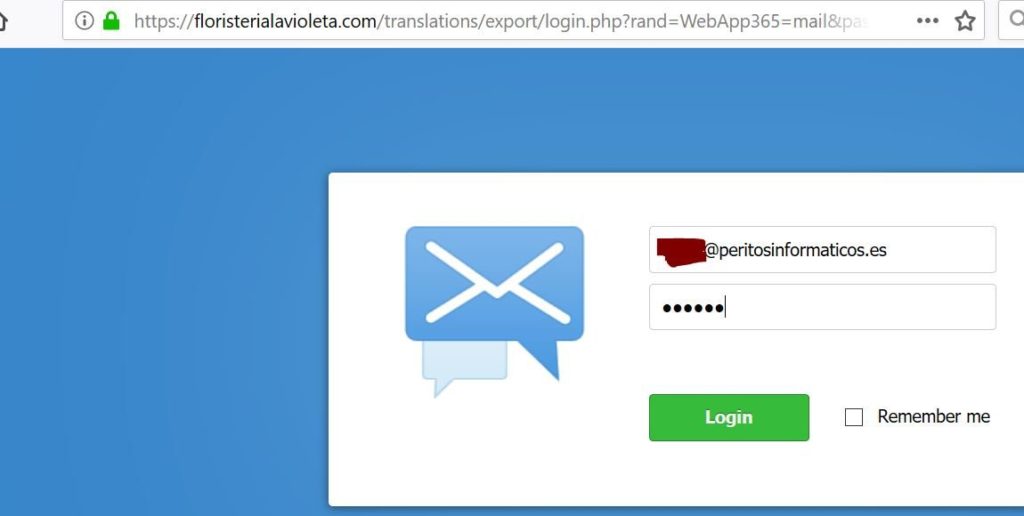

Así, que como somos tan buenos, vamos a poner nuestra contraseña. En esta prueba no pondremos la de verdad, sino una falsa: «spiderman», a ver qué pasa:

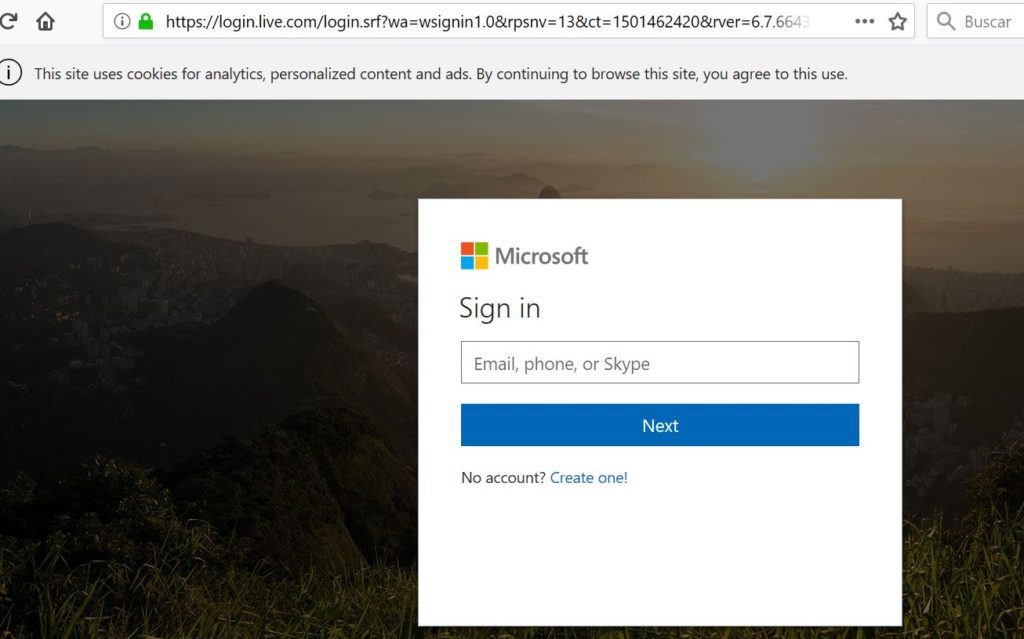

Pues no pasa nada: lo que ocurre es que nos redirige a un proveedor externo cualquiera, en este caso, sale la página de Microsoft. Ya hemos caído en la trampa.

Nosotros pensaríamos ¡Oye, que me he equivocado! y volveríamos a poner de nuevo el nombre de usuario y la contraseña. Sin embargo, sería la segunda vez. Antes, ya hemos puesto nuestros datos y, seguramente, eran los de verdad. Ahora esta gente ya tiene tu usuario y la contraseña, ya pueden entrar en tu correo, en tus fotos y en todo lo que tengas asociado: tanto en el correo, como en otros servicios que uses y que hayas tenido la idea de ponerle los mismos datos de acceso.

- Entran en tu correo

- Envían correo en tu nombre sin tu consentimiento

- Acceden a tus fotos

- Tienen tus ubicaciones

- Saben lo que has buscado en los navegadores

- Cuándo usas el Whatsapp

- Pueden entrar en Facebook

- Podrían tener tu instagram

- Te pueden cambiar la contraseña

- Y te podrían robar tu identidad entera

- aun así, mucho más.

Por eso, merece la pena leer sin prisa las cosas antes de darle a un botón y poner nuestros datos. Además es muy importante poner autentificación en dos pasos. De esta forma, cada vez que alguien intente acceder con los datos buenos, te llegará un mensaje y tendrás más control.

Cualquier cosa, no dude en consultar a nuestro perito informático judicial.